Ma veille Technologique

La veille technologique consiste à s’informer en continu sur les nouveautés du secteur, les inventions des concurrents ainsi que les nouvelles technologies et ce dans le but d’être le meilleur de son domaine.

Le thème de veille technologique que j'ai décidé d'aborder s'intitule "La sécurité des données Web pour un développeur", car en tant que future développeur informatique, je risque d'être confrontée à divers problèmes liés au développement Web.

Depuis quelques années, développer un site web est devenu très accessible. De plus en plus de gens se lancent dans la réalisation de leur propre page. Mais très peu sont informés sur les vulnérabilités présentes dans leur réalisation (plus couramment appelées failles), et cela peut s'avérer très dangereux. Une faille est une faiblesse dans un code qui peut être exploitée pour détourner un site de sa fonction première. Le pirate va pouvoir récupérer des données confidentielles (comme les infos personnelles des inscrits) ou modifier le comportement du site. Mais heureusement, il est possible de se protéger de ces fameuses failles par diverses techniques.

Une application web est une extension dynamique d’un serveur web. Une application web est formée d’un ensemble de composants web, de ressources statiques (images, sons, ...), de bibliothèques et de classes utilitaires. Les composants web fournissent cette capacité d’extension.

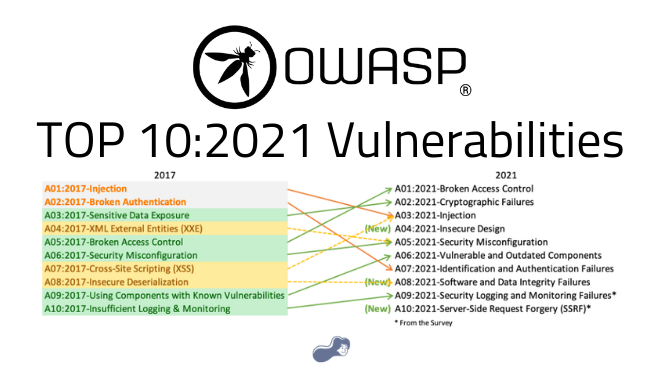

Le contrôle d'accès applique une stratégie telle que les utilisateurs ne peuvent pas agir en dehors de leurs autorisations prévues. Les défaillances entraînent généralement la divulgation, la modification ou la destruction d'informations non autorisées de toutes les données ou l'exécution d'une fonctionnalité métier en dehors des limites de l'utilisateur.

En deuxième position, en progression d'une place. Auparavant connu sous le nom d'Exposition de données sensibles, qui est plus un symptôme générique qu'une cause racine. L'accent est mis sur les défaillances liées à la cryptographie (ou son absence). Cela entraîne souvent l'exposition de données sensibles.

C’est un type d'exploitation d'une faille de sécurité d'une application

interagissant avec une base de données. L'attaquant détourne les requêtes en y injectant une

chaîne non prévue par le développeur et pouvant compromettre la sécurité du système.

Conception non sécurisée est une vaste catégorie représentant différentes insuffisances, exprimées par contrôles de conception manquants ou inefficaces.

Le terme "mauvaise configuration de sécurité" est un peu un fourre-tout qui inclut les vulnérabilités courantes introduites par les paramètres de configuration de l'application, plutôt que par un mauvais code. Les plus courantes impliquent généralement des erreurs simples qui peuvent avoir de lourdes conséquences pour les organisations qui déploient des applications présentant ces erreurs de configuration.

La confirmation de l'identité, de l'authentification et de la session de l'utilisateur sont essentielles pour se protéger des attaques liées à l'authentification. Il peut y avoir des faiblesses d'authentification si l'application

autorise les mots de passe par défaut, faibles ou bien connus, tels que "Password1" ou "admin / admin".

autorise les mots de passe par défaut, faibles ou bien connus, tels que "Password1" ou "admin / admin".

Les défaillances de l'intégrité des logiciels et des données sont liées au code et à l'infrastructure qui ne sont pas protégés contre les violations de l'intégrité. C'est le cas, par exemple, lorsqu'une application s'appuie sur des plugins, des bibliothèques ou des modules provenant de sources, de dépôts et de réseaux de diffusion de contenu (CDN) non fiables.

la Carence des systèmes de contrôle et de journalisation a pour but d'aider à la détection, à l'escalade et à la réponse aux brèches actives. Sans journalisation et surveillance, les brèches ne peuvent être détectées. Une journalisation, une détection, une surveillance et une réponse active insuffisantes peuvent survenir à tout moment :

- les traces d’audit, telles que les accès réussis ou échoués et les transactions sensibles, ne sont pas enregistrées ;

- les traces d’audit, telles que les accès réussis ou échoués et les transactions sensibles, ne sont pas enregistrées ;

Une faille SSRF se produit lorsqu'une application web récupère une ressource distante sans valider l'URL fournie par l'utilisateur. Elle permet à un attaquant de contraindre l'application à envoyer une requête élaborée à une destination inattendue, même si elle est protégée par un pare-feu, un VPN ou un autre type de liste de contrôle d'accès au réseau.

Mes Sources

©Bechir Hassabalkerim